Mein Blog wurde angegriffen. Damit wurde gleich der gesamte Server, auf dem mein Blog neben einigen anderen wohnt, etliche Male in die Knie gezwungen. Ich habe das festgestellt, als ich auf meinen Blog zugreifen wollte und einen HTTP-Fehlercode 503 erhielt, der da bedeutet, dass der Dienst nicht verfügbar ist. Ladezeiten von über 1 Minute waren normal. Und das ging nicht so weiter. Ich musste also sehr schnell reagieren. Und von daher schrieb ich den Support von meinem Hoster an.

Ausfälle über Ausfälle

Was Sie auf dem Bild rot sehen, sind die Zeiträume, in denen meine Seite nicht erreichbar war. Das habe ich mit Pingdom Tools erfasst. Außerdem habe ich mal versucht herauszufinden, wie meine Ladezeit war. Bei einem Test hatte ich eine Ladezeit von über 1 Minute, wo ich sonst maximal 3 oder 4 Sekunden habe. Von den knapp 70 Sekunden wurde 62 Sekunden auf meine Webseite gewartet. Und hier schrillten bei mir die Alarmglocken. Zur Auskunft erhielt ich, dass meine Webseite in den letzten Tagen immer wieder im Prozesslimit war. Das muss ich kurz erklären.

Out of Limits

Beim Shared Webhosting – also meine Seite hat ein Stückchen Webspace auf einem Server – teilt man sich die Ressourcen eines Webservers mit soundso vielen anderen Webseiten. Damit das möglich ist, sind Limits gesetzt. Und in denen war meine Webseite. Ohne dass ich direkt etwas dafür konnte. Und damit riss meine Seite ihre eigene Verfügbarkeit. Jetzt war die spannende Frage, wie das geschehen konnte, denn das ist nun wirklich nichts alltägliches.

Pingback unter Beschuss

Es gibt bei WordPress nicht viele Schwachstellen, aber eine schleppt das System seit Anbeginn mit sich herum. Und sie kann scheinbar auch nicht so richtig geschlossen werden. Es handelt sich um die Pingback-Schnittstelle in Form der XMLRPC.PHP. Und laut Support meines Hosters befand sich diese Schnittstelle bei mir unter Beschuss. Wie lange das so ging, ist nicht ganz klar. Aber das muss ein paar Tage schon gegangen sein.

Enorm hoch war die Ausfallrate in der vergangenen Nacht. Und in dieser Zeit gab es enorme Zugriffszahlen explizit auf diese Datei. Mit anderen Worten: Meine Webseite war Opfer einer DDoS-Attacke gegen die Pingback-Schnittstelle. Es handelt sich um eine allgemein bekannte Schwachstelle in WordPress, und ich hatte die offenbar offen. So leid es mir tut, dass ich nun keine Links mehr von anderen Blogs in Form der Pingbacks zulassen kann, aber ich musste diese Schnittstelle abschalten.

Das Ende des Pingbacks

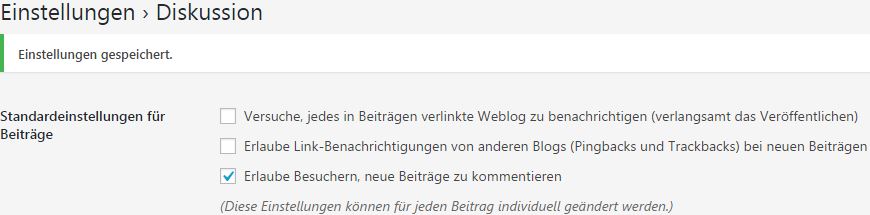

Ich habe nun Pingbacks in den Einstellungen von WordPress unter „Diskussion“ abgeschaltet. Es tut mir leid für alle, die auf meinen Blog verlinken möchten. Aber das muss zukünftig mit einem Link in einem Kommentar erfolgen. Aber das ist noch nicht alles. Ich habe mich noch mit der Datei .HTACCESS beschäftigt und dort das Auffinden diverser Dateien unterbunden. Ein paar waren dort schon ausgeschlossen, nun kam die XMLRPC.PHP dazu. Es handelt sich in der Zugriffsdatei explizit um folgenden Passus:

<Files ~ "(wp-config\.php|readme\.html|xmlrpc\.php)"> order allow,deny deny from all </Files>

Ich habe hier wirklich jegliche Warnung in den Wind geschlagen und auf niemanden gehört. Die XMLRPC.PHP hätte hier schon lang hinein gehört. Jetzt ist sie mit hinterlegt. Und ich hoffe, dass damit dann Pingbacks ausgeschaltet sind und ein solches Problem der Vergangenheit angehört. Es ist ärgerlich aber nicht zu ändern. Nun sollte meine Webseite jedenfalls wieder funktionieren. Sie müsste auch schnell laden. Oder wissen Sie gegenteiliges?